1. 🎬 Introduction : Bienvenue dans la jungle des flux AD

Active Directory (AD), c’est un peu comme le chef d’orchestre de ton SI. Il gère qui a le droit de faire quoi, quand, et surtout où. Mais derrière ce bel outil se cache un trafic intense de communications internes : des flux réseau parfois très bavards… et souvent laissés en roue libre.

Tu crois que tout est sous contrôle parce que tu as des GPO et que les mots de passe expirent ? Détrompe-toi. Les flux AD mal gérés sont une autoroute royale pour les attaquants. Et aujourd’hui, on va apprendre à mettre un bon gros radar sur cette autoroute.

2. 📡 Les flux Active Directory : C’est quoi au juste ?

AD, c’est une avalanche de protocoles qui discutent entre eux :

- LDAP (389/636) : pour les requêtes d’annuaire.

- Kerberos (88) : pour l’authentification.

- RPC/DCOM (135 + ports dynamiques 49152–65535) : pour la gestion distante.

- SMB (445) : pour la réplication de fichiers SYSVOL/NETLOGON.

- DNS (53) : pour la localisation des services AD.

👉 Imagine le scénario suivant :

- Jean se connecte à son PC.

- Son PC demande un ticket Kerberos.

- Il accède à un partage réseau sur \fichier\projets.

- Le tout transite en clair ou mal segmenté, et un attaquant sur le même réseau sniff tout ça peinard…

3. 🚧 Les flux mal gérés : une autoroute pour les attaquants

Des exemples typiques :

- Tous les ports ouverts entre tous les VLANs. Pourquoi se fatiguer ?

- Aucun filtrage entre WiFi invité et serveurs internes. Sérieusement ?

- VPN qui donne accès aux DC directement. Game over.

Un pentester te dira : « Montre-moi tes flux internes, je te montrerai comment te p0wn. »

Exemple PowerShell pour voir les ports ouverts classiques :

Get-NetTCPConnection | Where-Object { $_.LocalPort -in 389, 636, 88, 445 }Et un petit script pour tracer les IP qui causent trop avec les DC :

Get-WinEvent -LogName Security | Where-Object { $_.Id -eq 4624 } |

Select-Object TimeCreated, @{Name="SourceIP";Expression={($_.Properties[18]).Value}} |

Group-Object SourceIP | Sort-Object Count -Descending4. 🔐 Sécuriser les flux internes AD : l’art du contrôle

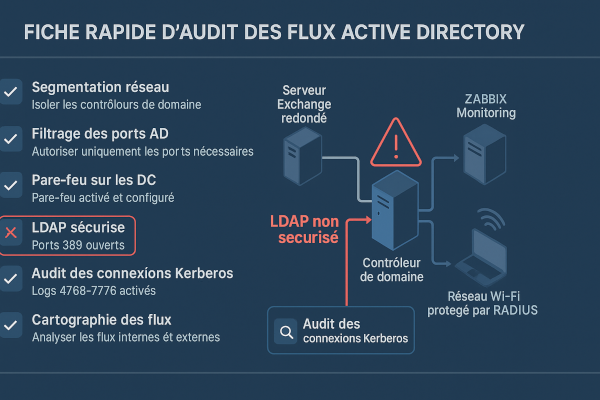

🔎 Étape 1 : Cartographier

Tu ne peux pas sécuriser ce que tu ne vois pas.

- Utilise Wireshark, tcpdump, NetFlow ou Zeek pour tracer les flux.

- Analyse les journaux d’événements, surtout les 4768 (TGT) et 4769 (TGS).

🚧 Étape 2 : Segmenter

- Pas de communication directe entre utilisateurs et DC ! Un proxy Kerberos peut être utilisé dans certains cas.

- Utilise des VLAN dédiés pour les serveurs d’infra (AD, DNS, DHCP).

- Applique des règles ACL/NSG sur les switches/firewalls internes.

🔥 Étape 3 : Filtrer intelligemment

Exemple de règle à vérifier :

Get-NetFirewallRule | Where-Object { $_.Direction -eq "Inbound" -and $_.Enabled -eq "True" }🛡 Étape 4 : Chiffrer

- LDAP sur port 636.

- Kerberos avec FAST.

- SMB avec chiffrement activé.

5. 🛠 Bonus technique : détecter les flux suspects

Petit script de détection des connexions LDAP en clair (⚠️ gros classique) :

Get-NetTCPConnection | Where-Object { $_.RemotePort -eq 389 }Détection basique de scan Kerberos (via flux massifs sur port 88) :

Get-NetTCPConnection | Group-Object RemoteAddress |

Where-Object { $_.Count -gt 20 -and $_.Group[0].RemotePort -eq 88 }6. 💣 Cas d’école : Mimikatz, Kerberoasting & autres joyeusetés

🔍 Kerberoasting ?

Un attaquant récupère des tickets TGS via des requêtes à l’AD :

Get-ADUser -Filter {ServicePrincipalName -ne "$null"} -Properties ServicePrincipalNamePuis il les cracke offline avec Hashcat. Boum.

🧪 Mimikatz ?

Mimikatz intercepte des credentials via les tickets Kerberos ou LSASS. Si l’attaquant peut atteindre ton DC ou sniff ton flux RPC… c’est Noël.

🛡 Solutions ?

- Limiter les droits admin (admin local ≠ admin domaine).

- Bloquer les flux RPC entre utilisateurs et DC.

- Rotation des mots de passe de service.

- Utilisation de comptes gMSA (group Managed Service Account).

7. ✅ Check-list express pour un AD qui respire la sécurité

🟢 À faire absolument :

- Fermer les ports inutiles sur les DC.

- Filtrer tous les flux entrants vers les DC sauf depuis serveurs autorisés.

- Forcer l’authentification LDAP sécurisée.

- Désactiver les protocoles obsolètes (NTLM, SMBv1).

- Journaliser et auditer les événements 4768 à 4776.

- Activer les options avancées de Kerberos (FAST, AES256).

8. 🎤 Conclusion : “C’est pas la taille de ton domaine qui compte, c’est comment tu le segmentes”

Tu peux avoir le plus beau schéma d’Active Directory, si tes flux sont en vrac, tu dors sur une poudrière.

Avec un peu de bon sens, des règles réseau bien pensées, et des scripts PowerShell comme alliés, tu peux transformer ton AD en forteresse… ou au moins en bunker un peu sympa.

Et souviens-toi : les flux, c’est comme la plomberie. Ça paraît invisible… jusqu’à ce que ça pète.