Vous pensez que l’ISO/IEC 27001, c’est juste pour les gros comptes ou les DSI insomniaques ?

Détrompez-vous. À l’heure où des hôpitaux se font chiffrer entre deux pauses café et où des mots de passe du type « Admin2024! » circulent encore dans la nature, il est grand temps de prendre la sécurité au sérieux (mais sans se prendre trop au sérieux).

Cette fiche pratique est là pour vous aider à y voir clair, à monter votre dossier comme un pro, et à convaincre votre direction qu’il est temps d’y aller. Allez hop, café en main, c’est parti ! 💼🔐

🎯 Objectif

Initier une démarche de conformité à la norme ISO/IEC 27001, qui définit les exigences pour établir, mettre en œuvre, maintenir et améliorer un Système de Management de la Sécurité de l’Information (SMSI).

🧭 Étapes clés de la démarche ISO 27001

- Décision stratégique de la direction.

- Nomination d’un pilote ISO 27001 (ex. RSSI, PMO SSI).

- Évaluation de l’existant : état des lieux sécurité, cartographie des risques.

- Définition du périmètre du SMSI.

- Élaboration du dossier documentaire.

- Mise en œuvre des mesures de sécurité (Annexe A de la norme).

- Audit interne + Revue de direction.

- Audit de certification (tierce partie).

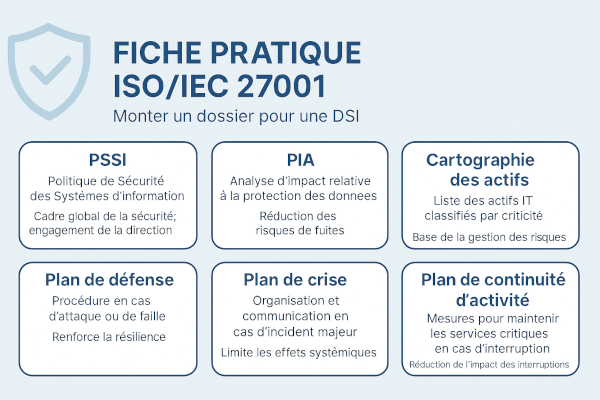

📂 Dossier à monter – Documents à fournir

| 📄 Document | 📝 Description | 🎯 Utilité |

|---|---|---|

| PSSI (Politique de Sécurité des Systèmes d’Information) | Document de gouvernance définissant les engagements, objectifs, et règles de sécurité de l’organisation. | Cadre global de la sécurité ; engagement de la direction. |

| Périmètre du SMSI | Délimitation des entités, sites, processus, et actifs concernés. | Clarifie l’étendue de la certification et les responsabilités. |

| Cartographie des actifs | Liste des actifs IT (matériel, logiciel, données, RH, etc.) classifiés par criticité. | Base de la gestion des risques. |

| Analyse de risques (EBIOS, MEHARI, ISO 27005, etc.) | Identification, évaluation et traitement des risques liés aux actifs. | Pilier central du SMSI. |

| Déclaration d’applicabilité (SoA) | Tableau listant les 93 mesures de l’Annexe A, avec justification d’application ou non. | Document-clé pour l’audit de conformité. |

| Registre des non-conformités | Suivi des écarts, incidents, et actions correctives. | Indicateur de maturité et amélioration continue. |

| Registre des incidents de sécurité | Description des incidents passés, traitement et leçons apprises. | Alimente la réactivité du plan de réponse à incident. |

| Plan de réponse à incident / Plan de défense | Procédure en cas d’attaque ou de faille (analyse, communication, reprise). | Renforce la résilience. |

| Plan de continuité d’activité (PCA) | Ensemble de mesures pour maintenir ou restaurer les services critiques. | Réduction de l’impact des interruptions. |

| Plan de reprise d’activité (PRA) | Stratégie technique pour restaurer les systèmes IT après sinistre. | Spécifiquement IT, complète le PCA. |

| Plan de gestion de crise | Organisation, cellules de crise, communication interne/externe. | Limite les effets systémiques en cas d’incident majeur. |

| Registre des parties prenantes | Liste des parties prenantes (internes/externes), attentes et responsabilités. | Clarifie les dépendances et responsabilités. |

| Politique de classification des données | Règles pour identifier et manipuler les données sensibles. | Réduction des risques de fuites. |

| Procédure de contrôle d’accès | Règles d’attribution, révision et retrait des accès. | Garantit la confidentialité. |

| Registre des traitements (PIA / RGPD) | Description des traitements de données personnelles + Analyse d’impact (PIA). | Obligatoire si données à caractère personnel traitées. |

| Registre de formation / sensibilisation | Historique des actions menées pour former le personnel. | Répond à l’exigence de compétence ISO 27001. |

| Audit interne ISO 27001 | Rapports des audits internes effectués. | Montre la dynamique d’amélioration continue. |

| Compte-rendu de revue de direction | Document analysant la performance du SMSI et prenant des décisions stratégiques. | Implique la direction dans la gouvernance sécurité. |

🔧 Autres livrables techniques utiles (non obligatoires mais fortement recommandés)

- Schéma de flux réseau et interconnexions SI

- Dossier d’architecture technique

- Procédures de gestion des vulnérabilités (patching, CVE, etc.)

- Procédures de gestion des sauvegardes et restaurations

- Charte informatique signée

- Procédure de gestion des comptes et mots de passe

- Politique BYOD / Shadow IT / usage du Cloud

- Plan d’amélioration continue (PDCA)

📌 Conseils pratiques

- Utilisez un référentiel documentaire partagé (wiki interne, outil GRC, gestionnaire documentaire).

- Mettez à jour régulièrement les documents vivants (analyse de risques, PSSI, incidents).

- Documentez tout : dans une démarche ISO, « ce qui n’est pas écrit n’existe pas« .

- N’hésitez pas à vous appuyer sur la norme ISO 27002 comme guide de mise en œuvre des mesures.

- Anticipez l’audit de certification avec un pré-audit par un tiers si possible.