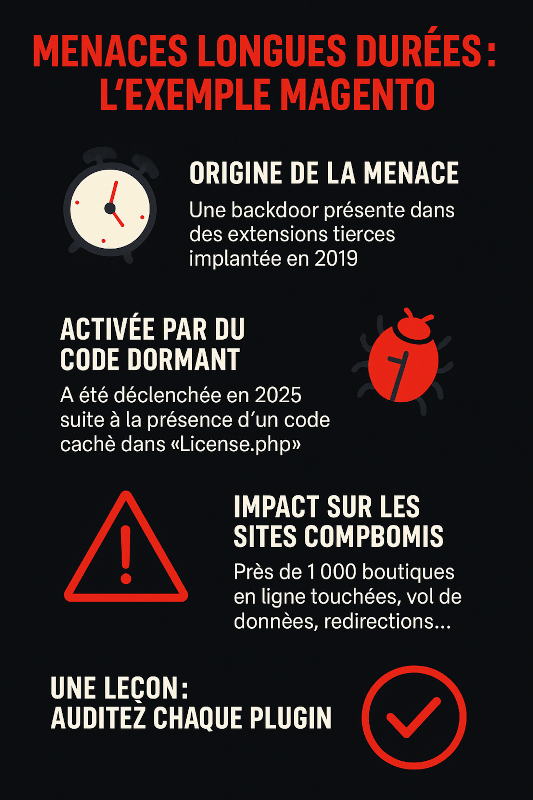

Un code dormant dans des extensions e-commerce ressuscité en 2025

La cybersécurité n’oublie jamais. En avril 2025, des chercheurs découvrent qu’une porte dérobée, insérée en 2019 dans des extensions Magento populaires, a été activée pour la première fois six ans plus tard. Résultat : près de 1 000 boutiques en ligne compromises, touchées par une attaque à la fois sournoise, discrète… et patiente.

🧨 D’où vient la faille ?

Les extensions ciblées proviennent de développeurs tiers bien connus de la communauté Magento : Magesolution, Tigren et Meetanshi. Les packages contenaient un fichier nommé License.php censé gérer les vérifications de licences… mais modifié avec malveillance pour héberger un code d’exécution à distance.

Ce fichier contenait une routine dormante, programmée pour ne s’activer que sous certaines conditions très spécifiques. Pendant six ans, rien. Puis, en 2025, des commandes injectées à distance ont déclenché le réveil de la backdoor.

🧬 Analyse technique : un code furtif et ciblé

- Point d’entrée : fichier

License.phpinjecté avec une fonction de contrôle de clé (obfusquée). - Fonction : si une requête HTTP contient une clé spécifique, le serveur exécute n’importe quel code PHP transmis.

- Impact : exécution de scripts malveillants à distance, vol de données clients, injection de malware, redirections.

- Discrétion : pas d’écriture de fichiers, pas de modification visible dans l’administration Magento.

🎯 Pourquoi ça marche ?

Parce que ces extensions, gratuites ou freemium, sont massivement utilisées dans les petites et moyennes boutiques e-commerce. Et parce que très peu de développeurs vérifient la structure interne d’une extension, surtout si elle est bien notée.

Autre facteur : la chaîne d’approvisionnement logicielle. L’attaque a été rendue possible par une compromission en amont du processus de développement des extensions — un scénario de plus en plus fréquent.

📉 Conséquences observées en 2025

- Détournement de paniers d’achat

- Ajout de scripts malveillants pour siphonner les cartes bancaires

- Redirection vers des boutiques clones

- Exploitation de l’accès admin Magento via commande à distance

Des sites compromis ont été utilisés comme têtes de pont pour compromettre d’autres serveurs, renforçant l’effet domino de cette attaque.

🛡️ Que faire ? Recommandations

- Scanner toutes vos extensions installées : en priorité celles de Magesolution, Meetanshi, Tigren.

- Supprimer tout fichier

License.phpsuspect et vérifier son contenu viagrep,diff, ou un scanner YARA. - Mettre à jour vos extensions uniquement depuis les sources officielles.

- Surveiller les connexions entrantes via WAF, logs NGINX/Apache, et mise en place d’un IDS (type Wazuh).

- Ne jamais installer d’extension non-auditées sans revue de code ou recommandation communautaire solide.

💥 Une leçon : la patience des attaquants n’a d’égal que notre négligence

Cette attaque prouve que certaines menaces sont construites pour durer. À l’heure où les chaînes logicielles sont de plus en plus fragmentées, la vérification du code tiers devient une responsabilité vitale.

Magento, malgré son âge, reste une plateforme puissante. Mais elle ne pardonne pas la négligence — surtout quand les menaces dorment au chaud pendant six ans.