« C’est juste un fichier Excel sur mon Drive. »

Une phrase banale. Jusqu’à ce que ce fichier contienne la liste complète des salaires et qu’il devienne… public.

Le Shadow IT, ce n’est pas une théorie.

C’est une réalité quotidienne. Parfois invisible, parfois hilarante… et parfois dramatique.

Dans ce billet, on met les mains dans le cambouis avec des cas d’usage réels — inspirés de situations vécues en entreprise ou tirées de l’actualité — pour mieux comprendre à quoi ressemble le Shadow IT en action.

📂 1. Le Google Drive RH partagé par erreur

🧩 Le contexte :

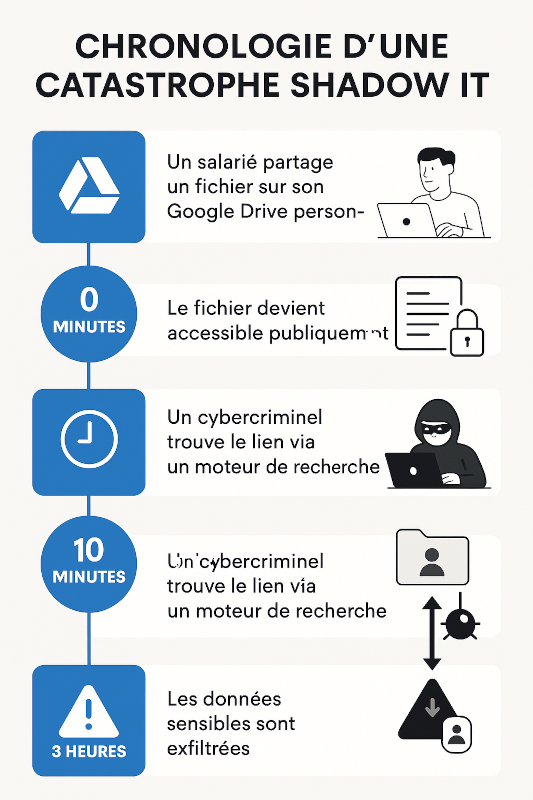

Une collaboratrice RH veut partager une feuille de suivi des congés avec son équipe. L’outil interne rame. Elle copie le fichier sur son Drive personnel et envoie le lien.

💥 Le hic :

Elle sélectionne « accès public avec le lien ». Résultat : toute personne (y compris externe) ayant le lien accède au document.

Et dedans ? Des noms, soldes de congés, et adresses perso. Classique.

🧯 La conséquence :

- Signalement via la CNIL par un salarié

- Audit interne

- Rappel à l’ordre + mise en place tardive de protections GSuite

🤖 2. Le script Python qui automatisait… un accès non sécurisé

🧩 Le contexte :

Un développeur pressé crée un script pour automatiser l’import de données clients dans une base tierce.

Il utilise ses propres identifiants en dur dans le code et laisse le fichier sur un dépôt GitHub perso.

💥 Le hic :

Le repo est public. Les identifiants permettent un accès non restreint à un serveur en production.

🧯 La conséquence :

- Intrusion externe via bot scanneur

- Données partiellement exfiltrées

- Changement d’infra + sécurité revue (trop tardivement)

🧠 3. Le prompt ChatGPT avec données sensibles

🧩 Le contexte :

Un chef de projet utilise ChatGPT pour gagner du temps sur la rédaction de specs. Il copie-colle des extraits réels d’un contrat client sensible dans la requête.

💥 Le hic :

Même si les données ne sont pas automatiquement réutilisées, elles peuvent être stockées temporairement côté OpenAI si la session n’est pas désactivée en mode privé. Et les CGU ne sont pas toujours lues…

🧯 La conséquence :

- Signalement par la cellule juridique

- Blocage de ChatGPT entreprise-wide

- Sensibilisation express à la confidentialité des données

📦 4. Le NAS bricolé sous un bureau

🧩 Le contexte :

Un service “créatif” trouve les serveurs internes trop lents. Ils installent un petit NAS (Synology) dans leur open space, pour partager plus rapidement leurs vidéos et docs lourds.

💥 Le hic :

- Pas de pare-feu

- Pas de mise à jour firmware

- Accès admin sans mot de passe fort

🧯 La conséquence :

- Infection par un ransomware via le port SMB exposé

- Fichiers chiffrés, demande de rançon

- Plusieurs jours d’arrêt de production

🔍 En résumé

| 💡 Bonne intention | ❌ Mauvaise exécution | 💣 Risque |

|---|---|---|

| Partage rapide | Drive public | Fuite de données |

| Gain de temps | Script avec credentials | Intrusion |

| Aide IA | Données sensibles copiées | Confidentialité |

| Amélioration locale | NAS non sécurisé | Ransomware |

🧠 Et la morale ?

Le Shadow IT, ce n’est pas de la malveillance, c’est de la maladresse.

Mais les conséquences, elles, peuvent être majeures.

🔜 Prochain billet :

👉 “Les vrais risques du Shadow IT : quand l’innovation échappe à tout contrôle”