Chaque année, l’ANSSI publie un état des lieux glaçant mais indispensable : son Cyber Threat Overview, une cartographie des principales menaces cyber observées sur le territoire français. L’édition 2024, relayée par le CERT-FR, n’a rien d’un conte de fée. Entre rançongiciels, campagnes d’espionnage d’État et compromissions massives, le rapport confirme une tendance : la cybermenace s’industrialise, s’institutionnalise, et surtout, coûte de plus en plus cher — financièrement comme socialement.

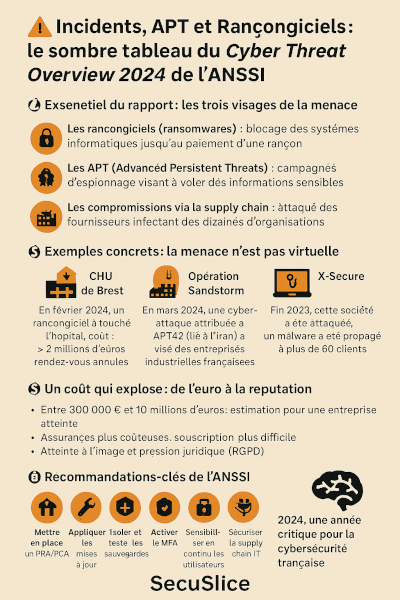

🎯 L’essentiel du rapport : les trois visages de la menace

Le rapport 2024 pointe principalement trois catégories de menaces dominantes :

- Les rançongiciels (ransomwares) : toujours en tête, ces attaques bloquent les systèmes informatiques jusqu’au paiement d’une rançon, avec parfois une double peine via la fuite de données. Voir notre article sur le sujet

- Les APT (Advanced Persistent Threats) : des campagnes d’espionnage sophistiquées, souvent attribuées à des États, visant à voler des informations sensibles dans les entreprises, les administrations ou les secteurs critiques.

- Les compromissions via la supply chain : en attaquant les fournisseurs ou prestataires techniques, les groupes malveillants parviennent à infecter des dizaines d’organisations en une seule opération.

💥 Exemples concrets : la menace n’est pas virtuelle

🔐 Le CHU de Brest, paralysé par un rançongiciel

En février 2024, le CHU de Brest a été victime d’un ransomware ayant chiffré l’ensemble de son SI. Résultat : des rendez-vous annulés, des dossiers patients inaccessibles et un retour à la paperasse pour plusieurs jours. Le coût direct de la cyberattaque a été estimé à plus de 2 millions d’euros, sans compter l’impact sur la qualité des soins et la perte de confiance du public. Comme souvent dans la santé, les conséquences humaines ont été aussi critiques que les impacts financiers.

🕵️ Opération Sandstorm : espionnage économique en industrie

En mars 2024, une campagne attribuée au groupe APT42 (lié à l’Iran) a visé plusieurs entreprises industrielles françaises des secteurs de l’aéronautique et de l’énergie. En exploitant des vulnérabilités non corrigées sur des serveurs VPN, les attaquants ont accédé à des fichiers confidentiels, dont des plans techniques sensibles. L’espionnage n’a été détecté qu’après plusieurs mois, laissant le temps à l’ennemi de copier, analyser et exploiter les données. L’impact ? Un avantage concurrentiel perdu, une fuite technologique et une enquête en cours sur les liens avec des appels d’offres internationaux étrangement similaires.

🪝 La compromission de la société X-Secure

Fin 2023, la société X-Secure, prestataire en cybersécurité de nombreuses PME et collectivités, a été compromise par une attaque via un compte administrateur exposé. Les attaquants ont ensuite utilisé leurs accès à distance pour disséminer un malware sur les environnements de plus de 60 clients. Parmi eux, des mairies, des associations et une banque régionale. Certains n’avaient pas de sauvegarde externe : les données ont été irrémédiablement perdues, engendrant des interruptions de service de plusieurs semaines. Voir le sujet sur la supply chain IT

💰 Un coût qui explose : de l’euro à la réputation

Selon l’ANSSI, les conséquences financières d’un incident cyber se chiffrent aujourd’hui entre 300 000 € et 10 millions d’euros pour une entreprise de taille moyenne à grande. Mais le coût ne se limite pas à la technique :

- Assurances cyber : face à la recrudescence des sinistres, les assureurs durcissent les conditions d’éligibilité, augmentent les primes, voire refusent de couvrir certains secteurs (santé, collectivités).

- Atteinte à l’image : les entreprises touchées subissent une perte de confiance durable de leurs clients et partenaires. Certains contrats internationaux sont rompus à la suite d’une fuite de données.

- Pression juridique : le non-respect du RGPD en cas de fuite de données peut entraîner des amendes allant jusqu’à 4 % du chiffre d’affaires annuel mondial.

🧩 Le facteur humain : angle mort de la cybersécurité

Un autre constat revient dans le rapport : l’utilisateur est souvent le maillon faible. Phishing, mots de passe faibles, Shadow IT… Les attaquants exploitent la faille humaine autant que technique. Les campagnes de sensibilisation progressent, mais souvent trop tard.

Le rapport 2024 souligne que 68 % des incidents signalés au CERT-FR comportaient un facteur humain évitable. Dans de nombreux cas, l’absence de MFA (authentification multifacteur) ou la non-application des correctifs ont permis l’intrusion.

🔐 Recommandations-clés de l’ANSSI

Pour contrer ces menaces, l’ANSSI rappelle les grands fondamentaux :

- Mettre en place un PRA/PCA testé régulièrement

- Appliquer les mises à jour sans délai

- Isoler les sauvegardes et tester leur restauration

- Activer systématiquement le MFA

- Sensibiliser en continu les utilisateurs

- Sécuriser la supply chain IT

- Détecter et journaliser tous les événements sensibles (EDR, SIEM)

🧠 Conclusion : 2024, une année critique pour la cybersécurité française

Le rapport Cyber Threat Overview 2024 confirme ce que les RSSI ressentent déjà au quotidien : les attaques s’intensifient, les techniques se raffinent, et les dégâts se multiplient. Plus que jamais, la cybersécurité n’est plus un luxe, mais une nécessité stratégique pour assurer la continuité de l’activité et protéger les données et les citoyens.

SecuSlice continuera à décrypter les tendances et incidents majeurs. Mais une chose est sûre : 2025 ne sera pas plus calme.